mdex Support>RUT mdex OpenVPN Service

FAQ Wichtige Hinweise bei Verwendung einer mdex fixed.IP+ / public.IP via OpenVPN

Bei Bestellung des Routers mit einer mdex fixed.IP+ via OpenVPN oder mdex public.IP via OpenVPN sind die Router bereits zur Verwendung einschaltfertig vorkonfiguriert. Speziell bei nachträglichen Änderungen der Router-Konfiguration sind zur OpenVPN-Funktionalität des Routers einige Dinge zu beachten:

Ab Firmware Version R_00.07.06.5

Ab Firmware Version R_00.07.05

Ab Firmware Version R_00.07.03

Bis Firmware Version R_00.06 (Legacy Firmware)

openvpn geändert werden, damit diese wirksam wird.

openvpn geändert werden, damit diese wirksam wird.

openvpn geändert werden, damit diese wirksam wird.

openvpn geändert werden, damit diese wirksam wird.

openvpn geändert werden, damit diese wirksam wird.

openvpn geändert werden, damit diese wirksam wird.

2.2 DMZ Configuration (Weiterleitung aller Ports & Protokolle)

2.3 Port Forwarding

Bei Vorkonfiguration des Routers mit aktiver DMZ Configuration (Weiterleitung aller Ports und Protokolle) ist diese zusätzliche Port Forwarding Regel "Router Remote Access" aktiviert. Dann ist der Fernzugriff zum Router über die jeweilige mdex fixed.IP+/public via OpenVPN sichergestellt, auch wenn sich in der automatischen Regel tlt_allow_remote_http(s)_through_DMZ die falsche Source zone wan eingestellt hat. Bei Änderungen der Router-Konfiguration beachten Sie bitte die nachfolgenden Punkte:

Bei Änderungen per Remote sollte zunächst eine zusätzliche Port Forwarding Regel mit der neuen LAN IP-Adresse und/oder dem geänderten HTTP/S Port erstellt werden, damit der Fernzugriff jederzeit mit den alten und neuen Einstellungen möglich ist. Sobald die Umstellung erfolgt ist kann die nicht mehr erforderliche Regel gelöscht werden.

Wenn der Fernzugriff deaktiviert ist und nachträglich aktiviert werden soll, sind folgende Einstellungen erforderlich:

Ab Firmware Version R_00.07.06.5

Ab Firmware Version R_00.07.05

Ab Firmware Version R_00.07.03

Bis Firmware Version R_00.06 (Legacy Firmware)

1. Ab Firmware Version R_00.07.06.5

1.1 Fernzugriff zur Router Weboberfläche

Damit der Fernzugriff zum Router auch bei Aktivierung von DMZ (Weiterleitung aller Ports & Protokolle zu einem Endgerät) funktioniert, werden unter Network -> Firewall -> Port Forwarding automatisch folgende Forwarding-Regeln angelegt:| Port Forwarding Rule | |

|---|---|

| dmz_http: | HTTP-Fernzugriff zum Router |

| dmz_https: | HTTPS-Fernzugriff zum Router |

| dmz_ssh: | SSH-Fernzugriff zum Router |

| dmz_snmp: | SNMP-Fernzugriff zum Router |

| dmz_dhcp: | Als Bugfix bei regelmäßigen Unterbrechungen der mobilen Datenverbindung (ab Firmware R_00.07.14.) (Diese Regel wird grundsätzlich nur als Source zone 'wan' angelegt!) |

| dmz_fw: | Weiterleitung aller Ports und Protokolle (DMZ) zu dieser IP-Adesse (Endgerät) |

Die Forwarding-Regeln werden seit Version 7.06.5 automatisch mit der erforderlichen source zone hinzugefügt, die bereits in der Regel dmz_fw eingestellt ist. So kann es auch bei einer mdex fixed.IP+/public via OpenVPN nicht mehr passieren, durch nachträgliches Aktivieren von DMZ den Fernzugriff zum Router zu verlieren. Zusätzliche "Workaround"-Scripte sind seit Version 7.06.5 nicht mehr erforderlich.

1.2 Port Forwarding

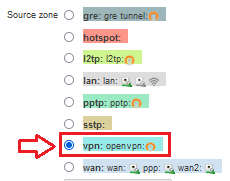

Bei Verwendung einer mdex fixed.IP+ / public.IP via OpenVPN muss bei jeder neu angelegten Port-Forwarding Regel die Source Zone manuell von wan2. Ab Firmware Version R_00.07.05

2.1 Fernzugriff zur Router Weboberfläche

Damit der Fernzugriff zum Router auch bei Aktivierung von DMZ (Weiterleitung aller Ports & Protokolle zu einem Endgerät) funktioniert, werden unter Network -> Firewall -> Port Forwarding automatisch folgende Forwarding-Regeln angelegt:| Port Forwarding Rule | |

|---|---|

| dmz_http: | HTTP-Fernzugriff zum Router |

| dmz_https: | HTTPS-Fernzugriff zum Router |

| dmz_ssh: | SSH-Fernzugriff zum Router |

| dmz_snmp: | SNMP-Fernzugriff zum Router |

| dmz_fw: | Weiterleitung aller Ports und Protokolle (DMZ) zu dieser IP-Adesse (Endgerät) |

Bei Verwendung einer mdex fixed.IP+/public via OpenVPN mit aktiven DMZ sind einige Dinge zu beachten:

1 Unter System -> Maintenance -> Custom Scripts ist zur Absicherung ein Script implementiert, welches die "source zone" der Regeln dmz_http, dmz_https, dmz_ssh und dmz_snmp automatisch beim Reboot des Routers von wan

- Bei von mdex vorkonfigurierten Routern für eine mdex fixed.IP+/public via OpenVPN ist die richtige Source Zone "openvpn" bereits bei allen relevanten Regeln eingestellt.

- Sollte "DMZ" aber nachträglich deaktiviert werden, werden alle o.g. Port Forwarding Regeln automatisch gelöscht, weil diese nicht mehr erforderlich sind.

- Wenn "DMZ" nun wieder aktiviert wird, werden die o.G. Regeln automatisch neu angelegt, jedoch alle mit der "falschen" source zone wan!

- Damit der Zugriff über eine mdex fixed.IP/public.IP via OpenVPN wieder funktioniert, müssen die source zones dieser Regeln manuell von wan

openvpn umgestellt werden. Hierbei ist richtige Reihenfolge zu beachten, damit der Fernzugriff zum Router nicht verloren wird:

- Zunächst die source zone der Port Forwarding Regeln dmz_http, dmz_https, dmz_ssh und dmz_snmp auf von wan

openvpn umstellen.

- Anschließend kann die source zone der letzen Regel dmz_fw von wan

openvpn umgestellt werden, ohne dass der Fernzugriff verlorengeht. 1

openvpn anpasst, sollte nur die source zone der Regel dmz_fw auf "openvpn" geändert worden sein. Somit ist der Fernzugriff zum Router spätestens nach dem nächsten Router-Reboot wieder möglich, wenn versehentlich zuerst die Regel dmz_fw auf "openvpn" geändert wurde. Dieses Script ist bei allen Routern ab Firmware 7.05 enthalten, die als mdex fixed.IP+ / public.IP via OpenVPN vorkonfiguriert wurden.

System ->#!/bin/sh # mdex workaround: If the rule "dmz_fwd" is enabled and set to openvpn, the other fw rules "dmz_http", "dmz_https", "dmz_ssh" and "dmz_snmp" are also set to openvpn after the next router reboot. . /lib/functions.sh dmz_src="" src_updated=0 find_dmz_src() { local section="$1" local name="$(uci_get firewall "$section" "name")" if [ "$name" = "dmz_fw" ]; then dmz_src="$(uci_get firewall "$section" "src")" fi } update_dmz_fwds() { local section="$1" local name="$(uci_get firewall "$section" "name")" if [ "$name" = "dmz_http" ] || [ "$name" = "dmz_https" ] || [ "$name" = "dmz_snmp" ] || [ "$name" = "dmz_ssh" ]; then local src="$(uci_get firewall "$section" "src")" if [ "$src" != "$dmz_src" ]; then uci_set "firewall" "$section" "src" "$dmz_src" src_updated=1 fi fi } config_load "firewall" config_foreach find_dmz_src "redirect" [ -z "$dmz_src" ] && exit 0 config_foreach update_dmz_fwds "redirect" [ "$src_updated" -eq 0 ] && exit 0 uci_commit "firewall" /etc/init.d/firewall reload exit 0

2.2 DMZ und Port Forwarding

Bei Verwendung einer mdex fixed.IP+ / public.IP via OpenVPN muss bei jeder neu angelegten Port-Forwarding Regel die Source Zone manuell von wan3. Ab Firmware Version R_00.07.03

3.1 Fernzugriff zur Router Weboberfläche

Damit der Fernzugriff auch bei Verwendung von „DMZ“ zuverlässig funktioniert, ist bei allen mdex vorkonfigurierten Routern ab Firmware Version R_00.07.03 unter "Network -> Firewall -> Custom Rules" ein spezielles Script implementiert.#!/bin/ash

###################################################################################################

# mdex workaround for router remote access, if dmz_fw is enabled:

## Check HTTP remote acccess:

HTTP_PORT="$(/sbin/uci get uhttpd.main.listen_http)"

HTTP_REMOTE_STATUS="$(/sbin/uci get uhttpd.main._httpWanAccess)"

if [ "${HTTP_REMOTE_STATUS}" == '1' ] ; then

iptables -t nat -A PREROUTING -i + -p tcp --dport ${HTTP_PORT} -j REDIRECT --to-port ${HTTP_PORT}

fi

## Check HTTPS remote acccess:

HTTPS_PORT="$(/sbin/uci get uhttpd.main.listen_https)"

HTTPS_REMOTE_STATUS="$(/sbin/uci get uhttpd.main._httpsWanAccess)"

if [ "${HTTPS_REMOTE_STATUS}" == '1' ] ; then

iptables -t nat -A PREROUTING -i + -p tcp --dport ${HTTPS_PORT} -j REDIRECT --to-port ${HTTPS_PORT}

fi

## Check SSH remote access

SSH_PORT="$(/sbin/uci get dropbear.@dropbear[0].Port)"

SSH_REMOTE_STATUS="$(/sbin/uci get dropbear.@dropbear[0]._sshWanAccess)"

if [ "${SSH_REMOTE_STATUS}" == '1' ] ; then

iptables -t nat -A PREROUTING -i + -p tcp --dport ${SSH_PORT} -j REDIRECT --to-port ${SSH_PORT}

fi

## Check SNMP remote access:

SNMP_PORT="$(/sbin/uci get snmpd.general.port)"

SNMP_REMOTE_STATUS="$(/sbin/uci get snmpd.general.remoteAccess)"

SNMP_PROTOCOL="$(/sbin/uci get snmpd.general.proto)"

if [ "${SNMP_REMOTE_STATUS}" == '1' ] ; then

iptables -t nat -A PREROUTING -i + -p ${SNMP_PROTOCOL} --dport ${SNMP_PORT} -j REDIRECT --to-port ${SNMP_PORT}

fi

###################################################################################################

Beachten Sie hierzu folgende Hinweise:

- Bei Verwendung einer mdex fixed.IP+ / public.IP via OpenVPN muss unter Network -> Firewall -> Traffic Rules die die Source Zone der Rule Enable_HTTPS_WAN, bzw. Enable_HTTP_WAN auf openvpn eingestellt sein!

- Nachträgliche Änderungen am Router-Fernzugriff, z.B. Portänderungen, werden erst nach dem nächsten Router-Neustart wirksam. Werden nachträgliche Änderungen per Fernzugriff vorgenommen, besteht die Gefahr, dass der Fernzugriff zum Router bis zum nächsten Router-Neustart verloren geht!

- Bei einem Firmware-Update von einer "Legacy FW" auf die aktuelle "Factory FW" (R_00.07.xx) wird das o.g. Script nicht automatisch ergänzt. Es werden bei Aktivierung der Option "Keep all settings" nur die aktuellen Konfigurationseinstellungen und vorhandene Regeln laut Fernzugriff zur Router Weboberfläche (Legacy Firmware) übernommen.

3.2 DMZ und Port Forwarding

Bei Verwendung einer mdex fixed.IP+ / public.IP via OpenVPN muss bei jeder neu angelegten Port-Forwarding Regel die Source Zone manuell von wan4. Bis Firmware Version R_00.06 (Legacy Firmware)

2.1. Fernzugriff zur Router Weboberfläche2.2 DMZ Configuration (Weiterleitung aller Ports & Protokolle)

2.3 Port Forwarding

4.1 Fernzugriff zur Router Weboberfläche

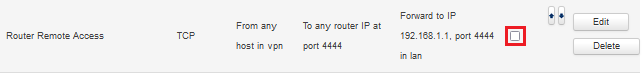

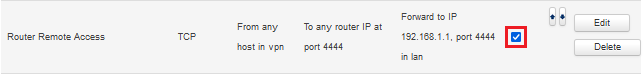

Die Router werden bei Vorkonfiguration mit einer mdex fixed.IP+/public.IP via OpenVPN mit der richtigen Source Zone "From any host in vpn" vorkonfiguriert. Weitere Informationen zum Fernzugriff auf die Weboberfläche des Routers finden Sie in der FAQ Warum funktioniert der Fernzugriff zum Teltonika Router nicht?.Aufgrund dieses oben beschriebenen Verhaltens werden die Teltonika Router bei Vorkonfiguration mit einer mdex fixed.IP+ via OpenVPN oder public.IP via OpenVPN seit dem 11.3.2022 mit einer zusätzlichen Regel Router Remote Access von mdex vorkonfiguriert, die unter Network -> Firewall im Tab Port Forwarding angelegt ist:Bei Verwendung einer mdex fixed.IP+ / public.IP via OpenVPN und DMZ Configuration sind jedoch weitere Dinge zu beachten:

- Die bei aktiver DMZ Configuration (Weiterleitung aller Ports und Protokolle) ist die zusätzliche (automatische) Port Forwarding Regel tlt_allow_remote_https_through_DMZ zum Fernzugriff auf die Router Weboberfläche mit der richtigen Source zone "From any host in vpn" vorkonfiguriert.

- Die Soruce zone dieser Regel tlt_allow_remote_http(s)_through_DMZ wird jedoch vom Router auf wan geändert, wenn nachträglich Konfigurationsanpassungen beim Fernzugriff oder beim Port Forwarding vorgenommen wurden und die Firewall oder durch Klick auf Save aktualisiert wurde, z.B.:

- Es wird eine zusätzliche Port Forwarding Regel ergänzt, obwohl DMZ Configuration noch aktiviert ist.

- "DMZ Configuration" wird nachträglich deaktiviert und dann wieder aktiviert.

- "DMZ Configruation" war bei Auslieferung deaktiviert und wird nun nachträglich aktiviert.

- Der Router-Fernzugriff war deaktiviert und wird nun nachträglich aktiviert.

- Der Fernzugriff zur Weoberfläche des Routers über die mdex fixed.IP+/public.IP via OpenVPN ist nun nicht mehr möglich!

Damit der Fernzugriff wieder funktioniert, muss unter Network -> Firewall im Tab Port Forwarding die Regel tlt_allow_remote_http(s)_through_DMZ manuell wieder auf Source "From any host in vpn" umgestellt werden!

| Port Forwarding Rule | |

|---|---|

| Name: | Router Remote Access |

| Protocol: | TCP |

| Source zone: | vpn |

| External Port: | Port für externen Fernzugriff zum Router (z.B. 4444) |

| Internal zone: | lan |

| Internal IP address: | Router LAN IP-Adresse (z.B. 192.168.1.1) |

| Internal Port: | HTTP/S Port des Routers (z.B. 4444) |

4.1.1 Änderung der Router LAN IP-Adresse oder des HTTP(S)- Port

Sollte die LAN-IP-Adresse oder der HTTP/S-Port des Routers nachträglich geändert werden, muss auch diese Regel Router Remote Access manuell angepasst werden. Anderenfalls ist ggf. kein Fernzugriff mehr möglich, wenn z.B. zusätzlich "DMZ Configuration" verwendet wird.Bei Änderungen per Remote sollte zunächst eine zusätzliche Port Forwarding Regel mit der neuen LAN IP-Adresse und/oder dem geänderten HTTP/S Port erstellt werden, damit der Fernzugriff jederzeit mit den alten und neuen Einstellungen möglich ist. Sobald die Umstellung erfolgt ist kann die nicht mehr erforderliche Regel gelöscht werden.

4.1.2 Fernzugriff deaktivieren

Sollte kein Fernzugriff zur Weboberfläche des Routers mehr gewünscht sein, müssen die Router Remote Einstellungen und die zusätzliche Regel Router Remote Access deaktiviert werden:- Remote Einstellungen unter System -> Administration im Tab Access Control deaktivieren:

WebUI Enable remote HTTP access:

HTTP-Fernzugriff zur Weboberfläche des Routers deaktivieren Enable remote HTTPS access:

HTTPS-Fernzugriff zur Weboberfläche des Routers deaktivieren

1. Unter Network -> Firewall im Tab Port Forwarding die Regel Router Remote Access deaktivieren:

4.1.3 Fernzugriff aktivieren

Wir empfehlen grundsätzlich den HTTPS-Port 4444 zum Fernzugriff zur Router Weboberfläche einzurichten.Wenn der Fernzugriff deaktiviert ist und nachträglich aktiviert werden soll, sind folgende Einstellungen erforderlich:

- Remote Einstellungen unter System -> Administration im Tab Access Control aktivieren:

WebUI Enable remote HTTPS access:

HTTPS Fernzugriff zur Weboberfläche des Routers aktivieren Port: 4444 HTTPS Port des Routers

- Unter Network -> Firewall im Tab Port Forwarding die Regel Router Remote Access aktivieren (und ggf. mit Edit anpassen).

- Sollten die Router LAN IP-Adresse und/oder der HTTPS-Port zwischenzeitlich geändert worden sein, muss diese Regel mit Edit ensprechend angepast werden.

- Sollte diese Regel fehlen, muss diese manuell mit New Port Forward Rule hinzugefügt werden:

New Port Forwarding Rule Name: Router Remote Access Protocol: TCP Source zone: vpn External Port: Port für externen Fernzugriff zum Router (z.B. 4444) Internal zone: lan Internal IP address: Router LAN IP-Adresse (z.B. 192.168.1.1) Internal Port: HTTP/S Port des Routers (z.B. 4444)

4.2 DMZ Configuration (Weiterleitung aller Ports & Protokolle)

Bei Vorkonfiguration des Routers mit einer fixed.IP+ / public.IP via OpenVPN ist unter Network -> Firewall bei DMZ Configuration bereits die richtige source zone vpn voreingestellt. Alle ankommenden Ports und Protokolle zur fixed.IP/public.IP werden zur eingestellten IP-Adresse DMZ host IP address weitergeleitet. Falls zusätzlich der Fernzugriff zur Weboberfläche des Routers gewünscht ist, beachten Sie bitte unbedingt die Hinweise unter 1. Fernzugriff zur Router Weboberfläche. Die Source zone für DMZ Configuration lässt sich nicht über die Weboberfläche ändern, sondern müsste bei Bedarf (z.B. bei manueller Neu-Konfiguration) per SSH angepasst werden:| Source zone | SSH-Befehle | Info |

|---|---|---|

| vpn: | /sbin/uci set firewall.DMZ.src='vpn' /sbin/uci commit firewall |

Zugriff via fixed.IP/ public.IP via OpenVPN |

| wan: | /sbin/uci set firewall.DMZ.src='wan' /sbin/uci commit firewall |

Zugriff via IP-Adresse der SIM-Karte |

4.3 Port Forwarding

Wenn anstelle der Weiterleitung aller Ports und Protokolle zu einem Endgerät (DMZ Configuration) ein individuelles Port Forwarding der nur erforderlichen Ports eingerichtet werden soll, befolgen Sie die nachfolgenden Schritte:- Unter Network -> Firewall die Option DMZ Configuration deaktivieren, damit alle nicht erfassten Ports der Port Forwarding Tabelle nicht mehr zu diesem Endgerät weitergeleitet werden.

- Unter Network -> Firewall im Tab Port Forwarding mit Add eine neue Port Forwarding-Regel hinzufügen.

-

Bei jeder hinzugefügten Port Forwarding Regel muss nun auf Edit geklickt werden und die Source zone von wan: wan auf vpn: openvpn geändert werden!:

Bei jeder hinzugefügten Port Forwarding Regel muss nun auf Edit geklickt werden und die Source zone von wan: wan auf vpn: openvpn geändert werden!:

Nur dann ist das Endgerät über die mdex fixed.IP+ / public.IP via OpenVPN erreichbar.

- Häufig gestellte Fragen

- mdexmobile.LAN Paket

- mdexRouter RUT104

- mdexRouter MX510

- mdexpublic.IP

- mdexfixed.IP+

- mdexLeitstellentunnel

- SIM-Karten

- Fragen zur Sicherheit

- mdex Kontakt

-

support@mdex.de

support@mdex.de

-

+49 4109 555 333

+49 4109 555 333